كتب _ محمد عبد النور:

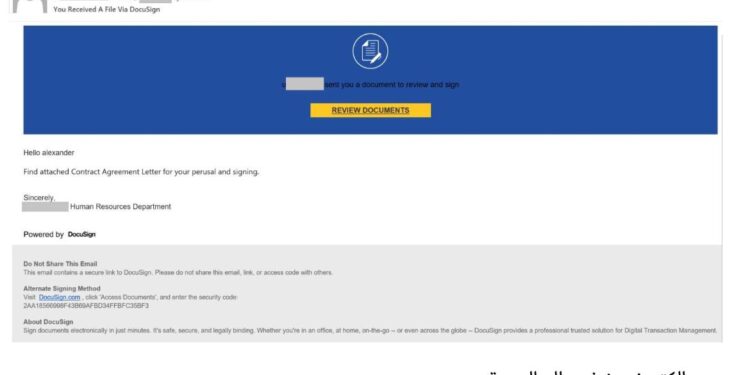

تحذر كاسبرسكي من تزايد خدع التصيد الاحتيالي التي تتضمن رسائل بريد إلكتروني احتيالية تنتحل صفة منصة التوقيع الإلكتروني Docusign. حيث يرسل المهاجمون السيبرانيون رسائل البريد الإلكتروني هذه مع روابط لمواقع ويب مزيفة، ويُطلب من الضحايا إدخال اسم المستخدم وكلمة المرور الخاصة بحساب العمل.

يبدأ الهجوم التصيدي برسالة بريد إلكتروني تشبه اتصالاً مشروعاً من مزود الخدمة. ولكن على عكس المخططات التصيدية الأخرى، لا تبذل المصادر الخبيثة جهداً في تزوير أو إخفاء عنوان المرسل، نظراً لكيفية ظهور رسائل البريد الإلكتروني الأصلية لمنصة Docusign بأي عنوان بسبب خيارات التخصيص المتاحة لعملائها.

عادة ما يتم تنبيه الضحية إلى وجوب التوقيع إلكترونياً على مستند متعلق بالشؤون المالية، مع تضمين النقر عبر الرابط في رسالة البريد الإلكتروني المُستلمة. في بعض الحالات، يمكن للمحتالين تضمين مرفق بصيغة PDF بداخله رمز استجابة سريعة (QR)، حيث يُطلب من الضحية فتح الملف المرفق ومسح رمز QR هذا ضوئياً، ولكن بدلاً من أن يوجههم إلى المستند اللازم توقيعه، فإنه يعيد توجيههم لموقع إلكتروني تصيدي يهدف لجمع بيانات اعتماد المستخدمين.

يمكن أن تختلف طرق وجودة التنفيذ من بريد إلكتروني لآخر. ومع ذلك، يبقى المبدأ الأساسي كما هو، ألا وهو اعتماد المتصيدين على عدم فهم المستلم لكيفية عمل التوقيع الإلكتروني باستخدام منصة Docusign. ويقود الرابط (أو رمز QR) الضحية الغافلة لصفحة تصيدية، حيث تدخل بيانات اعتماد تسجيل الدخول الخاصة بالعميل، والتي تذهب مباشرةً للمهاجمين. وغالباً ما تُجمع أسماء المستخدم وكلمات المرور المُستخرجة بواسطة الهجمات التصيدية الناجحة في قواعد بيانات تُباع في أسواق الإنترنت المظلم غير المشروعة، والتي تُستخدم لاحقاً لمهاجمة الشركات. يتمثل الغرض الكامل من منصة Docusign في تسهيل تبادل الشركات والأفراد للمستندات المُوقعة إلكترونياً قدر الإمكان. وبذلك، تُعد أي خطوات أو قيود إضافية، مثل إنشاء حساب، أو إدخال بيانات اعتماد، أو فتح مرفقات، أو استخدام هاتف ذكي فقط للتوقيع، متعارضة مع مبدأ المنصة. لا تطلب منصة Docusign أياً من ذلك، نظراً لأنها تسعى جاهدةً لجعل عملية التوقيع سريعةً وبسيطةً قدر الإمكان.

للحماية من أساليب التصيد التي تنتحل صفة منصة Docusign أو عمليات الخداع الأخرى التي تنتحل شخصية الخدمات الرائجة، توصي كاسبرسكي بما يلي:

• كوّن فهماً حول كيفية عمل الخدمة الأصلية. على سبيل المثال، لن تفعل منصة Docusign أياً مما يلي:

o إرسال مرفق بصيغة PDF مع رابط يعيد توجيهك لمستند ليتم توقيعه.

o دفعك لمسح رمز QR ضوئياً. حيث تعمل منصة Docusign على كل من الأجهزة المحمولة والحواسيب، ولذلك دائماً ما يوجد رابط للوصول للمستند وليس رمز QR.

o طلب إدخال بيانات اعتماد تسجيل الدخول للحساب الخاص بالعميل.

o إجبارك على التسجيل أو تسجيل الدخول لمنصة Docusign. ورغم أن منصة Docusign قد تطلب منك إنشاء حساب بعد توقيع المستند إلا أن ذلك اختياري تماماً.

• توخ الحذر من الروابط والمرفقات: تجنب النقر فوق أي روابط غير متوقعة أو تحميل المرفقات في رسائل البريد الإلكتروني غير المرغوب فيها.

• درب موظفيك: يجب على الشركات تثقيف موظفيها بشأن كيفية التعرف على محاولات التصيد الاحتيالي. ويمكن أن تكون أنظمة التدريب المتخصصة مثل منصة Kaspersky Automated Security Awareness Platform مفيدةً لذلك.

• استخدم الحلول الأمنيةً: تمنع تصفية رسائل البريد الإلكتروني المشبوهة وغير المرغوب فيها على مستوى البوابة باستخدام منتجات مثل Kaspersky Security for Mail Server تعرض الموظفين للاحتيال بواسطة عمليات الخداع المُصممة اجتماعياً. كما ستساعد حلول النقاط الطرفية ذات الصلة بحجم الشركة، مثل Kaspersky Small Office Security أو Kaspersky Next، في الحماية من عمليات إعادة التوجيه التصيدية.

• فعّل المصادقة متعددة العوامل؛ يضيف هذا الإجراء طبقةً إضافيةً من الحماية للحسابات والخدمات الحساسة.

قال رومان ديدينوك، خبير أمني لدى كاسبرسكي، قائلاً: «يستخدم المحتالون أسماء خدمات موثوقة مثل منصة Docusign بشكل متزايد. ونوصي جميع مستخدمي تكنولوجيا المعلومات في المكتب والمنزل بالتحقق دائماً من هوية المرسل وتجنب النقر على الروابط المشبوهة. كما يجب على الشركات التأكد من أن قدرة فرقها على تحديد رسائل البريد الإلكتروني التصيدية، في حين تضيف حلول المصادقة متعددة العوامل وتصفية البريد الإلكتروني مستوى إضافياً من الدفاع.